Несмотря на распространенное мнение, что все методы аутентификации одинаково надежны, аутентификация пользователей с помощью протокола OpenID Connect выделяется на фоне альтернатив благодаря своей универсальности и безопасности.

В этой статье мы раскроем механизм работы OpenID Connect, обсудим его ключевые преимущества. Также мы рассмотрим наиболее частые ошибки, с которыми сталкиваются разработчики при внедрении этого протокола, и проведем сравнение с другими методами аутентификации.

Как работает аутентификация через OpenID Connect?

Аутентификация пользователей с помощью протокола OpenID Connect основывается на механизме обмена токенами, который обеспечивает безопасную передачу идентификационных данных между клиентом и сервером. После того как пользователь успешно проходит аутентификацию на стороне Поставщика Удостоверений (Identity Provider, IdP), он получает ID токен и, при необходимости, доступ к токену. Эти токены затем используются для подтверждения личности пользователя перед сторонними сервисами (Relying Party, RP) без необходимости повторного ввода учетных данных.

Важно отметить, что ID токен является ключевым элементом в процессе аутентификации через OpenID Connect. Он содержит информацию о пользователе (claims), которая подтверждается цифровой подписью Поставщика Удостоверений. Это обеспечивает высокий уровень доверия к передаваемым данным. Применение данного протокола позволяет значительно упростить и ускорить процесс аутентификации, минимизируя риски связанные с утечкой учетных данных и обеспечивая высокую степень защиты информации о пользователе.

Преимущества использования OpenID Connect для аутентификации пользователей

Внедрение OpenID Connect в систему аутентификации предоставляет ряд значительных преимуществ, среди которых выделяются следующие ключевые аспекты:

- Улучшенная безопасность. Протокол предлагает сложные механизмы безопасности, такие как токены ID и механизмы обновления токенов, что обеспечивает высокий уровень защиты данных пользователя

- Гибкость и масштабируемость. OpenID Connect легко интегрируется с различными платформами и сервисами, что позволяет разработчикам создавать масштабируемые и гибкие системы аутентификации

- Упрощение процесса аутентификации. Пользователям больше не нужно запоминать множество паролей, поскольку OpenID Connect позволяет использовать единые учетные данные для доступа к различным сервисам

- Совместимость со стандартами. Протокол соответствует международным стандартам и обеспечивает высокий уровень взаимодействия между различными системами и приложениями

Эти преимущества делают OpenID Connect предпочтительным выбором для организаций, стремящихся обеспечить надежную и удобную аутентификацию пользователей.

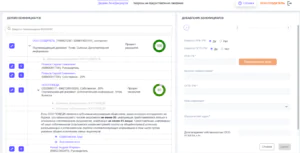

Интеграции OpenID Connect

Интеграция OpenID Connect требует внимательного планирования и понимания основных компонентов протокола.

Специалисты рекомендуют начать с выбора надежного Identity Provider (IdP), который поддерживает OpenID Connect и соответствует требованиям безопасности вашей организации.

Затем необходимо зарегистрировать ваше приложение у выбранного провайдера для получения Client ID и Client Secret, которые будут использоваться для безопасного взаимодействия между вашим приложением и IdP.

Важным шагом является настройка обратного вызова (callback URL), через который IdP будет отправлять информацию о пользователе после успешной аутентификации. Эксперты подчеркивают важность тестирования интеграции в безопасной среде перед запуском в производство, чтобы убедиться в корректности всех настроек и безопасности пользовательских данных.

Access token в OpenID Connect представляет собой токен, который используется для обеспечения доступа к защищенным API. В стандарте OpenID Connect, при использовании конвейера, который соответствует OIDC, все API должны быть защищены с помощью Access tokens, а не ID tokens.

Access token позволяет приложениям получать доступ к ресурсам, определенным как отдельные сущности в Auth0. Этот токен выдается после успешной аутентификации пользователя и предоставляет доступ к определенным ресурсам или операциям в API. Access token содержит стандартные и пользовательские утверждения, которые могут быть добавлены к нему в соответствии с OIDC-стандартом.

Распространенные ошибки при реализации аутентификации через OpenID Connect

Одной из ключевых проблем при внедрении аутентификации через OpenID Connect является недостаточное понимание механизмов безопасности и спецификаций протокола. Разработчики часто игнорируют необходимость проверки идентификатора клиента и секрета, что открывает двери для атак на уровне аутентификации. Кроме того, неправильное использование redirect URIs может привести к перехвату токенов доступа злоумышленниками.

Важно также уделять внимание безопасному хранению и передаче токенов, избегая их утечки через логи или в процессе передачи данных. В заключение, для обеспечения надежной аутентификации через OpenID Connect, необходимо глубоко понимать принципы работы протокола и следовать лучшим практикам безопасности, регулярно обновляя свои знания в соответствии с последними рекомендациями.

Сравнение OpenID Connect с другими методами аутентификации

Среди множества методов аутентификации, OpenID Connect выделяется своей универсальностью и безопасностью. Этот протокол, основанный на OAuth 2.0, предоставляет единый стандарт для аутентификации пользователей через различные сервисы.

В отличие от традиционных систем, которые часто зависят от уникальных имен пользователей и паролей, OpenID Connect использует JSON Web Tokens (JWT) для обеспечения безопасного обмена удостоверениями. Это не только упрощает процесс аутентификации для конечных пользователей, но и значительно повышает уровень безопасности, предотвращая множество распространенных атак, таких как фишинг и перехват данных.

В сравнении с другими методами, такими как SAML или простая аутентификация по логину и паролю, OpenID Connect предлагает гораздо более гибкое и масштабируемое решение.

Кроме того, благодаря использованию стандартизированных токенов, OpenID Connect обеспечивает высокий уровень взаимодействия и совместимости между различными системами и приложениями. В конечном итоге, это приводит к созданию более безопасной и удобной среды для пользователей, а также к снижению затрат на разработку и поддержку для организаций.

Он представляет собой стандартный протокол аутентификации, который используется для обеспечения безопасного доступа к ресурсам и API. Keycloak поддерживает OpenID Connect, что позволяет аутентифицировать пользователей и предоставлять доступ к защищенным ресурсам. При использовании OpenID Connect в Keycloak, пользователи могут аутентифицироваться через централизованную систему, что упрощает процесс входа и обеспечивает безопасность доступа к приложениям и сервисам

OpenID Connect - перспективы

Развитие цифровых технологий ставит перед нами новые вызовы и задачи в области безопасности и аутентификации. OpenID Connect, как глобальный стандарт, предлагает решения, которые могут кардинально изменить подходы к управлению цифровой идентичностью. Этот протокол, используя механизмы OAuth 2.0, обеспечивает не только безопасность, но и высокий уровень удобства для пользователей, что является критически важным для современных веб-сервисов и приложений.

С учетом постоянно растущего числа кибератак, защита пользовательских данных становится приоритетной задачей. Аутентификация пользователей с помощью протокола OpenID Connect позволяет не только верифицировать пользователя, но и обеспечить безопасный обмен данными между сервисами без необходимости передачи пароля. Это значительно снижает риск утечки конфиденциальной информации и делает процесс аутентификации более защищенным и удобным.

Неопределенность, связанная с развитием технологий, требует гибких и адаптивных решений, и OpenID Connect представляет собой один из ключевых инструментов в этом направлении.